信息收集

net view /domain 查询域列表,如果发生 6118 错误尝试:1. 关闭防火墙;2. 打开 computer browse 服务

net time /domain 从域控查询时间,若当前用户是域用户会从域控返回当前时间,亦用来判断主域,主域一般用做时间服务器

net localgroup administrators 本机管理员【通常含有域用户】

net user /domain 查询域用户(当前域)

net group /domain 查询域工作组

net group "domain computers" /domain 查看加入域的所有计算机名

net group "domain admins" /domain 查询域管理员用户组和域管用户

net localgroup administrators /domain 查看域管理员

net group "domain controllers" /domain 查看域控

net accounts /domain 查看域密码策略

ping 域控计算机名 查找域控地址

ipconfig /all 通常域内主机 DNS 地址就是域控地址域用户登录信息

Adfind

adfind.exe -h DNS_SERVER_IP -sc u:rcoil(目标用户)

adfind.exe -h DNS_SERVER_IP -sc u:rcoil | findstr userWorkstations //非域权限执行需要指定账户密码

adfind.exe -h DNS_SERVER_IP -sc u:*详见:http://www.joeware.net/freetools/tools/adfind/usage.htm

Powerview

Get-NetUser -Domain demo.rcoil.me //domain 参数请加完整的域名

Invoke-EnumerateLocalAdminIPC$

确定开机状态的计算机列表→建立连接→查看用户目录→断开连接

for /f "delims=" i\C$ password /u:domain\domain_admins_user

if not errorlevel 1 (

for /f "delims=" i\C$\users\') do (

echo j>> test.log

)

net use \\i in (live.txt) DO (

for /f "delims=" i\C$\users\') do (

echo j>> test.log

)

)wevtutil 查看日志

wevtutil qe security /q:"Event[System[(EventID=4624 or EventID=4768 or EventID=4776)]]" /f:text /rd:true /c:1 > EvtLogon.dat

# 参数说明

qe: 从日志或日志文件中查询事件;(默认 xml 格式显示)

Security: 指定安全事件的日志;

/q: 筛选规则,可以打开 Windows 事件查看器的筛选器配置筛选条件后转至 XML 复制筛选规则;

/f: 以 text 格式显示

/rd: 指定读取事件的方向

/c: 指定个数

其它参数参考 wevtutil /?例子:

wevtutil qe Security /q:"*[EventData[Data[@Name='LogonType']='10'] and EventData[Data[@Name='TargetUserName']='RcoIl'] and System[(EventID=4624) and TimeCreated[timediff(@SystemTime) <= 2592000000]]]"

wevtutil qe Security /q:"*[System[(Keywords='0x8020000000000000')] and EventData[Data[@Name='SubjectUserName']='RcoIl']]" /f:text /rd:true /c:2Exchange 日志

owa(Outlook Web Application)默认日志位置

C:\inetpub\logs\LogFiles\W3SVC1(W3SVC2)Outlook 客户端默认日志位置

C:\Program Files\Microsoft\Exchange Server\V14\Logging\RPC Client AccessActive Directory

活动目录是域环境中提供目录服务的组件,用于存储有关网络对象(用户、组、PC、共享资 源等)的信息。域树内的所有域共享一个 AD,数据分散存储在各个域中,且每个域只存储 该域内的数据。

主要功能:

- 账号集中管理:便于执行命令和重置密码;

- 软件集中管理:统一推送软件、安装网络打印机等;

- 环境集中管理:统一客户端桌面、IE、TCP/IP 协议等设置;

- 增强安全性:统一设置安全策略、部署防护软件、设置病毒扫描任务;

- 更短的宕机时间:对文件服务器进行容灾设置。

Ticket

GoldenTicket

Golden Ticket(金票)是通过伪造的 TGT(TicketGranting Ticket),因为只要有了高权 限的 TGT,那么就可以发送给 TGS 换取任意服务的 ST。可以说有了金票就有了域内的最高 权限。

制作金票的条件:

- 域名称

- 域的 SID 值

- 域的 KRBTGT 账户密码 HASH

- 伪造用户名,可以是任意的

SilverTicket

Silver Tickets(银票)就是伪造的 ST(Service Ticket),因为在 TGT 已经在 PAC 里限定了 给 Client 授权的服务(通过 SID 的值),所以银票只能访问指定服务。

委派 Delegation

Client ⇒ HTTP ⇒ SQLServer

如上,Client 主机的用户 User 访问 HTTP 服务,而 HTTP 服务需要访问其他主机的 SQLServer 数据库,由于 SQLServer 服务需要确认 User 是否有权限,HTTP 服务访问 SQLServer 时使用的是 User 的身份。

非约束委派 Unconstrained Delegation

User 从 KDC 那拿到 TGT 后交给 service1,service1 可以通过 User 的 TGT 访问域内的 任意服务。

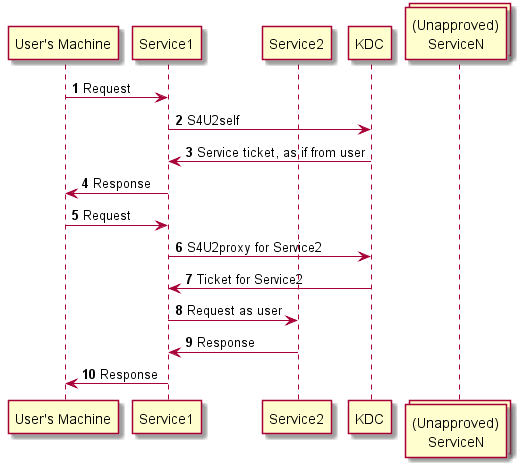

约束委派 Constrained Delegation

IPC$ 链接

简介

IPC$,Internet Process Connection,是共享“命名管道”的资源,它是为了让进程间通信 而开放的命名管道,可以通过验证用户名和密码获得相应的权限,在远程管理计算机和查看 计算机的共享资源时使用。

利用 IPC$,连接者可以与目标主机建立一个连接,得到目标主机上的目录结构、用户列表 等信息。

使用条件

- 139、445 端口开放

- 管理员开启了默认共享

Access Control Lists

Active Directory 相当于一个数据库,里面存储了各种对象,这些对象可以是:用户、计 算机、用户组、OU、GPO

用来管理和约束对上述对象的访问的,正是 Access Control Lists(ACLs)

Access to those objects is regulated by Access Control Lists or ACLs. An ACL is a list of Access Control Entries (ACEs). Each AD object has an ACL that determines who can perform certain type of actions over that object.